你可能感兴趣的试题

属于主动攻击,破坏信息的保密性 属于主动攻击,破坏信息的完整性 属于被动攻击,破坏信息的完整性 属于被动攻击,破坏信息的保密性

属于主动攻击,破坏信息的保密性 属于主动攻击,破坏信息的完整性 属于被动攻击, 破坏信息的完整性 属于被动攻击, 破坏信息的保密性

属于主动攻击,破坏信息的可用性 属于主动攻击,破坏信息的保密性 属于被动攻击, 破坏信息的完整性 属于被动攻击, 破坏信息的保密性

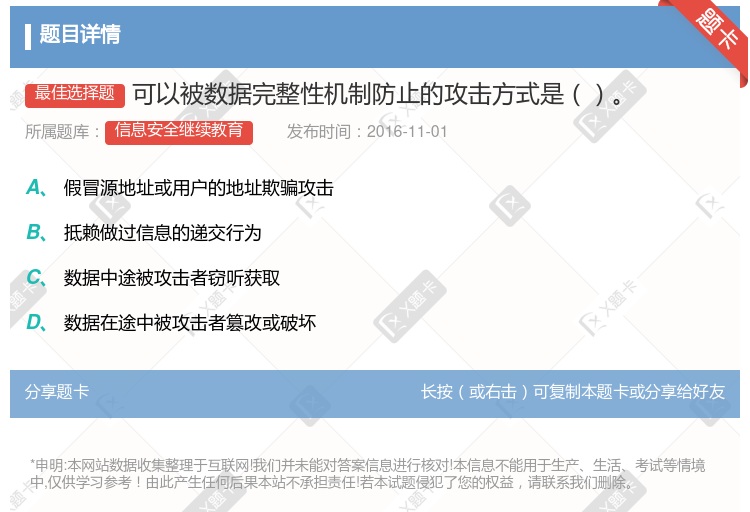

假冒源地址或用户地址的欺骗攻击 抵赖做过信息的递交行为 数据中途被攻击者窃听获取 数据在途中被攻击者篡改或破坏

属于主动攻击,破坏信息的可用性 属于主动攻击,破坏信息的完整性 属于被动攻击, 破坏信息的完整性 属于被动攻击, 破坏信息的可用性

假冒源地址或用户的地址欺骗攻击 抵赖做过信息的递交行为 数据中途被攻击者窃听获取 数据在中途被攻击者篡改或破坏

数据库事务完整性机制 数据库自动备份复制机制 双机并行处理,并相互验证 加密算法

属于主动攻击,破坏信息的保密性 属于主动攻击,破坏信息的完整性 属于被动攻击,破坏信息的完整性 属于被动攻击,破坏信息的保密性

假冒*** 抵赖**** 数据中途窃取 数据中途篡改

假冒源地址或用户地址的欺骗攻击 抵赖做过信息的递交行为 数据中途被攻击者窃听获取 数据在途中攻击者篡改或破坏

假冒源地址或用户地址的欺骗攻击 抵赖做过信息的递交行为 数据传输中呗窃听获取 数据传输中呗篡改或破坏

缓冲区溢出攻击 数据包嗅探 口令攻击 拒绝服务攻击

行业水平的数据完整性 企业水平的数据完整性 技术水平的数据完整性 客户水平的数据完整性E知识水平的数据完整性

机密性,完整性 机密性,可用性 完整性,可用性 真实性,完整性

DDOS攻击和DOS攻击毫无关系 DDOS攻击只消耗目标网络的带宽,不会导致目标主机死机 SYN-Flood是典型的DDOS攻击方式 DDOS攻击采用一对一的攻击方式