你可能感兴趣的试题

只能定义一个地址池 地址池中的地址必须是连续的 当某个地址池已和某个访问控制列表关联时,不允许删除这个地址池 地址池即可与访问控制列表关联,又可与具体接口关联

数据包的大小 数据包的源地址 数据包的端口号 数据包的目的地址

access-list 110 deny 192.168.0.0 0.0.255.255 access-list 110 permit any access-list 10 deny 192.168.0.0 255.255.0.0 access-list 10 permit any access-list 50 permit any access-list 50 deny 192.168.0.0 0.0.255.255 access-list 99 deny 192.168.0.0 0.0.255.255 access-list 99 permit any

扩展访问列表 网络地址转换 标准访问列表 采用私有地址来配置局域网用户地址以使外网无法访问

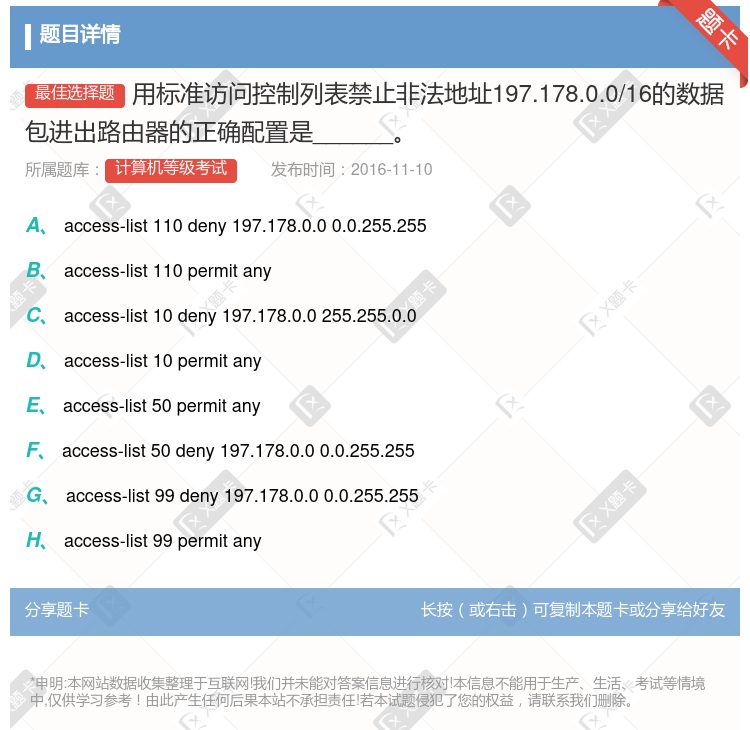

标准访问控制列表可以检查数据包的源地址和目的地址 标准访问控制列表的表号范围是1~99,1300~1999 扩展访问控制列表除了检查源地址和目的地址外,还可以检查指定的协议 扩展访问控制列表的表号范围是100~199,2000~2699

采用命名扩展访问控制列表 采用编号标准访问控制列表 采用命名标准访问控制列表 采用编号扩展访问控制列表

访问列表有两类:IP标准列表,IP扩展列表 标准访问列表根据数据包的源地址来判断是允许或者拒绝数据包 normal/special字段表示该规则是在普通时间段中有效还是在特殊时间段有效,缺省是在普通时间段内有效 扩展访问列表使用除源地址以外更多的信息描述数据包匹配规则

当访问控制列表的匹配顺序为auto模式的话,那么规则配置中描述的地址范围越小的规则,将会优先考虑 访问控制列表中的地址和IS-IS路由配置中一样采取反掩码来划定地址范围 NAPT方式属于多对一的地址转换,它通过使用“IP地址+端口号”的形式进行转换,使多个私网用户可共用一个公网IP地址访问外网,因此是地址转换实现的主要形式 标准访问控制列表标识范围为1-99,扩展访问控制列表标识范围为100-199

标准访问控制列表和扩展访问控制列表 静态访问控制列表和动态访问控制列表 扩展访问控制列表和反射访问控制列表 标准访问控制列表和反射访问控制列表

标准访问列表 扩展访问控制列表 基于名称的访问控制列表 反向访问控制列表 访问控制列表流量记录

access-list 110 deny 192.168.0.0 0.0.255.255 access-list 110 permit any access-list 10 deny 192.168.0.0 255.255.0.0 access-list 10 permit any access-list 50 permit any access-list 50 deny 192.168.0.0 0.0.255.255 access-list 99 deny 192.168.0.0 0.0.255.255 access-list 99 permit any

access-list 110 deny 192.168.24.0 0.0.0.255

access-1ist 110 permit any access-list 10 denyr 192.168.24.0 255.255.255.0

access-list 10 permit any access-list 50 permit any

access-list 50 deny 192.168.24.0 0.0.0.255 access-1ist 99 deny 192.168.24.0 0.0.0.255

acess-list 99 permit any

IP标准访问控制列表根据源网络或目的网络、子网或主机的IP地址来决定对数据包的过滤 IP标准访问控制列表的功能有很大的局限性 IP标准访问控制列表的配置比较简单 IP标准访问控制列表的表号范围是1~99,后来又进行了扩展,扩展的表号是1300~1999

IP访问控制列表只能提供基于源地址、目的地址和各种协议的过滤规则 IP访问控制列表能够拒绝接收或允许接收某些源IP地址的数据包进入路由器 IP访问控制列表能够拒绝或允许接收到达某些目的IP地址的数据包进入路由器 IP访问控制列表可用于带宽控制、限定路由更新内容等。

IP标准访问控制列表根据源网络或目的网络、子网或主机的IP地址来决定对数据包的过滤 IP标准访问控制列表的功能有很大的局限性 IP标准访问控制列表的配置比较简单 IP标准访问控制列表的表号范围是1~99,后来又进行了扩展,扩展的表号是1300~1999

access-list 110 deny 192.168.0.0 0.0.255.255

access-list 110 permit any access-list 10 deny 192.168.0.0 255.255.0.0

access-list 10 permit any access-list 50 permit any

access-list 50 deny 192.168.0.0 0.0.255.255 access-list 99 deny 192.168.0.0 0.0.255.255

access-list 99 permit any